Orodha ya maudhui:

- Hatua ya 1: Vifaa

- Hatua ya 2: Usanidi wa Kituo cha Ufikiaji cha Wifi - Sehemu ya 1 - Anwani ya IP Isiyo na Wifi

- Hatua ya 3: Usanidi wa Kituo cha Ufikiaji cha Wifi - Sehemu ya 2 - Usanidi wa Hostapd

- Hatua ya 4: Usanidi wa DNSMasq na Usambazaji wa IP

- Hatua ya 5: Usanidi wa OpenVPN na Usanidi wa Mtoaji wa Huduma ya VPN

- Mwandishi John Day [email protected].

- Public 2024-01-30 12:52.

- Mwisho uliobadilishwa 2025-01-23 15:11.

Kama zaidi na zaidi ya maisha yetu yanatumwa kwa wingu kubwa angani ambayo ni mtandao, inazidi kuwa ngumu kukaa salama na faragha katika vituko vyako vya kibinafsi vya mtandao. Iwe unapata habari nyeti unayotaka kuweka faragha, kujaribu kuzuia mipaka iliyowekwa wapi au nini unaweza kuvinjari kwenye mtandao wako, au ikiwa unataka tu uzoefu salama zaidi wa kuvinjari, ushauri wa kawaida ninaosikia kukaa salama kwenye mtandao ni kutumia Mtandao wa Kibinafsi wa Virtual (au VPN kwa kifupi).

VPN hutoa huduma mbili kubwa katika kifurushi kimoja, kwa kuwa huweka fiche pakiti zote za habari ambazo zinatumwa kupitia hizo, na hufanya huduma za kijijini ambazo ziko kwenye mtandao sawa na VPN ya ndani kwa mashine unayotumia kuungana. Ikiwa seva yangu ya VPN iko Ujerumani na ninaungana na VPN yangu kutoka kwa laptop huko Australia, kompyuta yangu ndogo sasa itakuwa na anwani ya IP kutoka Ujerumani!

Jambo kuu la kushikamana na huduma maarufu za VPN ingawa, ni kwamba aina nyingi za vifaa ziko katika hali ambazo zinaweza kusanidiwa kutumia mteja wa VPN, au hawana mteja wa VPN anayepatikana kutumiwa. Kwa hivyo tunataka vifaa vyetu viunganishwe na VPN yetu, lakini kwa mashine hizi zingine ambazo haziwezi kuungana na mteja rahisi wa VPN, tunataka ziunganishwe kwenye VPN yetu bila hata kujua zimeunganishwa! Ingiza Kituo cha Ufikiaji cha VPN!

Hatua ya 1: Vifaa

Vifaa vya mradi huu ni vya chini, lakini vitu vyote vinahitajika.

Nyingine zaidi ya router yako ya nyumbani (ambayo nadhani unapaswa kuwa nayo), utahitaji

- 1 Raspberry Pi (ikiwezekana Raspberry Pi 3 au bora, lakini ilimradi inaweza kusaidia unganisho la ethernet inapaswa kuwa sawa!)

- 1 Kamba ya Ethernet

- 1 wifi dongle (isipokuwa ikiwa unatumia Raspberry Pi 3, kwa hali hiyo unaweza kutumia iliyojengwa katika wifi

- 1 5V 2amp usambazaji wa umeme kwa Raspberry Pi

Hatua ya 2: Usanidi wa Kituo cha Ufikiaji cha Wifi - Sehemu ya 1 - Anwani ya IP Isiyo na Wifi

Kabla ya kuanzisha unganisho la VPN kwa Sehemu yetu ya Ufikiaji wa Raspberry Pi, lazima tuweke Pi kama mahali pa kufikia. Ili kufanya hivyo, tutatumia vifurushi vya hostapd na dnsmasq kwa Raspberry Pi. Hostapd ni daemon ya nafasi ya mtumiaji ya kuweka vituo vya ufikiaji visivyo na waya na seva za uthibitishaji, wakati dnsmasq hutoa miundombinu ya mtandao (DNS, DHCP, boot ya mtandao, n.k.) kwa mitandao ndogo na ruta ndogo za mtandao.

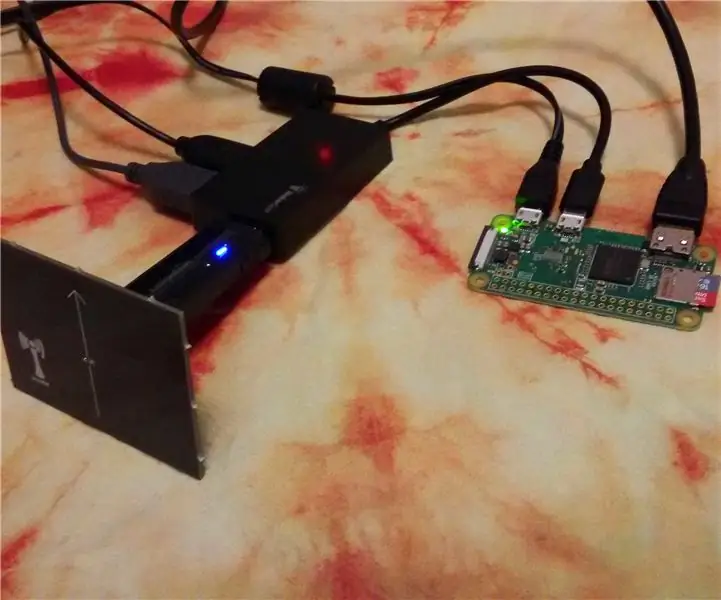

Kwa hivyo kabla ya kuanza, hakikisha una picha safi ya Raspbian OS inayoendesha kwenye Pi, na visasisho vya hivi karibuni vinatumika. Unataka pia kuhakikisha kuwa Raspberry yako Pi imeunganishwa na router yako kupitia unganisho la Ethernet ngumu, SI wifi! Mwishowe tutakubali maombi ya unganisho kutoka kwa vifaa vingine kupitia moduli yetu ya wifi, kwa hivyo hautaki kuunganishwa na router yako kupitia moduli hiyo hiyo. Ikiwa unatumia Raspberry Pi Zero au nyongeza ya zamani (ambayo haijajengwa katika wifi), bado unaweza kutumia Raspberry Pi, unahitaji tu wong dongle ya USB.

Baada ya kuunganisha kwenye Raspberry Pi yako (kupitia SSH au kwa kufuatilia juu) angalia kuwa imesasishwa

Sudo apt-pata sasisho

sasisho la kupata apt

Ifuatayo, utahitaji kupakua na kusanikisha hostapd na dnsmasq

Sudo apt-get kufunga hostapd dnsmasq

Mara vifurushi vikiwa vimesakinishwa, programu zote mbili zitaanza kiatomati, lakini tunataka kufanya mabadiliko kwenye usanidi wao kabla ya kuziendesha. Kwa hivyo tutaweza kufikia udhibiti wa mfumo ili kuzuia huduma zilizofungwa na programu hizi

Sudo systemctl acha hostapd

Sudo systemctl acha dnsmasq

Huduma zikiwa zimesimama sasa, tutataka kujipa anwani ya IP tuli, kwa kutumia faili ya usanidi wa dhcpcd inayopatikana katika /etc/dhcpcd.conf

Kabla ya kufanya hivyo ingawa, tunataka kuhakikisha kuwa tunataja kiolesura sahihi wakati wa kupeana anwani ya IP tuli. Ikiwa unatumia Raspberry Pi 3b au Raspberry Pi Zero W, inapaswa kuorodheshwa kama wlan0. Ikiwa unatumia wifi dongle, kawaida mimi huona ni rahisi kidogo kuunganisha wifi dongle kwa router, chukua anwani mpya ya IP na kisha angalia unganisho lako ili upate kiolesura chako. Unaweza kuangalia kiolesura chako kwa kutumia amri ifuatayo

ifconfig

Ukiangalia picha ya juu iliyoambatishwa na hatua hii, unaweza kuona (toa anwani za IP zilizobadilishwa) viungio vilivyopewa Raspberry Pi yangu. Kwa upande wangu, ninatumia wlan0, lakini inategemea usanidi wako. Kama nilivyosema hapo awali, ikiwa unatumia wifi dongle, unganisha kwenye mtandao wako, tumia amri ya ifconfig, na kiolesura chochote kinachokuja ambacho kina anwani halali ya IP na sio "eth0" au "lo" kitakuwa kielelezo unachotaka kutumia.

Sasa kwa kuwa najua ni interface gani ya adapta yangu ya wifi, ninaweza kuipatia anwani ya IP tuli katika faili ya usanidi wa dhcpcd! Kuleta usanidi katika mhariri wako uupendao (ninatumia nano).

Sudo nano /etc/dhcpcd.conf

Chini ya usanidi, tunataka kuongeza mistari ifuatayo, lakini badala ya "wlan0" na chochote kiolesura chako ni:

interface wlan0 tuli ip_address = 192.168.220.nohook wpa_supplicant

Kile ambacho amri hii inafanya ni kuanzisha static ip ya 192.168.220.1 na kisha kuwaambia wlan0 interface isiunganishane na wpa_supplicant dereva ambayo kawaida hutumiwa kwa kiunganishi hiki kuungana na mitandao mingine. Tunafanya hivyo ili (mwishowe) tuweze kutangaza ishara yetu kupitia kiwambo cha wlan0, badala yake tuunganishwe na mtandao kupitia kigeuzi hiki.

Ikiwa unatumia nano kufanya mabadiliko haya, salama mabadiliko kwa kupiga ctrl + x na kisha Y kisha uingie kuhifadhi faili na kutoka nje ya nano. (kumbuka tutakuwa tunaingia na kutoka nje ya nano kidogo katika mafunzo haya).

Mwishowe, ili mabadiliko haya yatekelezwe, itabidi uzime tena Pi yako, au anzisha tu huduma ya dhcpcd kupakia tena usanidi na kutumia mabadiliko haya

kuanzisha upya systemctl dhcpcd

Subiri kwa muda, halafu endesha tena amri ya ifconfig kuangalia na kuona ikiwa mabadiliko yako yameanza. Ninakubali, wakati mwingine nimejaribu hii na router yangu bado ina kukodisha halali kwenye anwani ya IP niliyokuwa nikitumia, kwa hivyo itaweka anwani ya zamani. Ikiwa ndio kesi, angalia kila kitu mara mbili kwenye usanidi wako, na uanze tena huduma ya dhcpcd tena.

Adapter yetu ya wifi (inapaswa) sasa kuwa na anwani ya IP tuli!

Ifuatayo, usanidi wa hostapd na dnsmasq!

Hatua ya 3: Usanidi wa Kituo cha Ufikiaji cha Wifi - Sehemu ya 2 - Usanidi wa Hostapd

Pamoja na mabadiliko ya dhcpcd.conf nje ya njia, wakati wa kuanza na hostapd! Anza kwa kuunda faili mpya ya hostapd.conf katika hariri yako ya maandishi (na tena kwa nano kwangu!)

Sudo nano /etc/hostapd/hostapd.conf

Unapoleta faili ya usanidi, nakili maandishi yafuatayo na ubandike kwenye usanidi.

interface = wlan0driver = nl80211

hw_mode = g kituo = 6 ieee80211n = 1 wmm_enabled = 0 macaddr_acl = 0 ignore_broadcast_ssid = 0

auth_algs = 1 wpa = 2 wpa_key_mgmt = WPA-PSK wpa_pairwise = TKIP rsn_pairwise = CCMP

# Jina la mtandao wa Wifi na nywila UNAPASWA KUBADILI HII ssid = Pi-WifiFoLife # Nenosiri la mtandao wpa_passphrase = Y0uSh0uldCh @ ng3M3

Mara tu unapobandika kuwa pata sehemu ya mwisho chini ambayo ina "ssid =" na "wpa_passphrase =". Hivi ndivyo mtandao wa wifi tunayoanzisha utaitwa na ni nini nywila ni kuungana na mtandao wa wifi tunayoanzisha. HIVYO UWE NA HAKIKA YA KUBADILISHA HILI KITU kingine! Umeonywa.

Pia, ikiwa unatumia wifi dongle badala ya wifi iliyojengwa, itabidi ubadilishe sehemu ya kiwambo juu ya usanidi ili kulinganisha kiolesura cha wong dongle yako. Labda pia lazima ubadilishe dereva, kulingana na mfano wa wifi dongle unayotumia. Kwa orodha (iliyo kamili) ya viti vya wifi vinavyoendana, madereva yao yanayofanana, na kurasa za msaada, nimeona ukurasa huu kuwa muhimu sana! Pia angalia ukurasa wa msaada wa bidhaa unayotumia ukikwama. Kumbuka, ikiwa uliweza kuungana na mtandao wako mapema kwenye mafunzo na wifi dongle yako, inamaanisha lazima kuwe na dereva anayefanya kazi kwa dongle kwenye pi yako mahali pengine !!!

Sasa kwa kuwa tuna faili yetu mpya ya usanidi, lazima tuhakikishe kwamba tunaambia michakato ya hostapd kurejelea faili mpya ya usanidi! anza na yafuatayo:

Sudo nano / etc / default / hostapd

Tafuta laini kwenye faili tulilofungua tu ambayo inasomeka # DAEMON_CONF = "" na ubadilishe hii kusoma DAEMON_CONF = "/ nk / hostapd / hostapd.conf" (hakikisha unachukua ishara # mwanzoni ili kutuliza shamba!)

Kuna faili moja zaidi ya usanidi wa hostapd ambayo tunahitaji kuisasisha. Tumia amri ifuatayo:

Sudo nano /etc/init.d/hostapd

Mabadiliko haya karibu yanafanana na yale ya awali. Pata sehemu DAEMON_CONF = na ubadilishe DAEMON_CONF = / nk / hostapd / hostapd.conf

Kisha kuokoa na kutoka nje ya faili hiyo!

Hostapd sasa imesanidiwa!

Hatua ya 4: Usanidi wa DNSMasq na Usambazaji wa IP

Na hostapd sasa imesanidiwa (ingawa haijaendesha bado), tunaweza sasa kuendelea na dnsmasq!

Kabla ya kuruka na kuhariri faili za usanidi, tunaweza kuendelea na kubadilisha jina la faili ya usanidi wa asili, kwani hatutatumia chochote kilicho katika faili hii ya usanidi.

Kufanya amri ya haraka ya mv na jina jipya la faili inapaswa kufanya ujanja

sudo mv /etc/dnsmasq.conf /etc/dnsmasq.conf.old

Kisha unda faili mpya ya usanidi!

Sudo nano /etc/dnsmasq.conf

Bila kuingia ndani ya hii, ningeweza kunakili yafuatayo na kuibandika kwenye faili mpya

interface = wlan0 # Tumia interface wlan0 (au interface yoyote ni waya yako isiyo na waya) = 1.1.1.1 # Cloudfare dhcp-range = 192.168.220.50, 192.168.220.150, 12h # IP anuwai na wakati wa kukodisha

Mstari wa juu wa usanidi huu ni wa kiolesura tunachotumia kutangaza ishara yetu, mstari wa kati ni wa Mtoaji wetu wa Huduma ya Jina la Doman, na kisha msingi ni anuwai ya anwani za IP ambazo Pi itawapa watumiaji wanaounganisha Pi Wifi. Endelea na uhifadhi faili hii kisha utoke nje ya nano (au vim, au chochote unachotumia kwa mabadiliko ya faili).

Ifuatayo, lazima tuweke faili ya usanidi ya systctl.conf kusambaza trafiki yote inayokuja kwenye kiolesura cha waya ili kupitia unganisho la ethernet.

Sudo nano /etc/sysctl.conf

Ndani ya faili hii ya usanidi, unachohitajika kufanya ni kuondoa laini ambayo ni # net.ipv4.ip_forward = 1 na uhifadhi / toka nje ya faili hii ya usanidi.

Sasa kwa kuwa tuna usambazaji wa usanidi, tunataka kusanikisha NAT (Tafsiri ya Anwani ya Mtandao) kati ya kiwambo cha waya (wlan0) na kiolesura cha ethernet (eth0). Hii inasaidia kusambaza trafiki yote kutoka kwa wifi hadi kwenye ethernet (na mwishowe VPN!) Uunganisho.

Ongeza sheria mpya kwa iptable kwa usambazaji wa NAT

iptables za sudo -t nat -A KUPITIA -o eth0 -j MASQUERADE

Utawala sasa umewekwa, lakini iptable inafishwa kila wakati Raspberry Pi inapozinduliwa upya, kwa hivyo lazima tuhifadhi sheria hii ili iweze (re) kupakiwa kila wakati Pi yetu imeanza tena.

sudo sh -c "iptables-save> /etc/iptables.ipv4.nat"

Sheria sasa imehifadhiwa, lakini tunapaswa kusasisha faili ya usanidi wa ndani ya rc.local kuhakikisha kuwa imepakiwa kila wakati!

Fungua faili ya rc.local katika hariri yako uipendayo

Sudo nano /etc/rc.local

na pata sehemu inayosema toka 0

Hapo juu ya laini hiyo (usifute!) Ongeza amri ifuatayo ambayo itapakia tena sheria ya NAT tuliyoanzisha. Inapaswa sasa kuonekana kama hii

iptables-rejesha </etc/iptables.ipv4.nat exit0

Hifadhi na utoke nje ya faili hii, na sasa mazungumzo yetu yote yanapaswa kufanywa kwa eneo la ufikiaji!

Tunachohitajika kufanya ni kuanzisha huduma za hostapd na dnsmasq, na kuwasha tena Raspberry Pi yetu!

huduma ya sudo hostapd kuanza

huduma ya sudo dnsmasq kuanza

Jaribu kuhakikisha kuwa unaweza kuona AP yako mpya. Ikiwa kila kitu kimewekwa sawa, sasa unapaswa kuwa na kituo cha kufikia wifi kwenye Raspberry Pi yako! Sasa fungua tena pi

Sudo reboot

Ifuatayo, kuanzisha unganisho la OpenVPN!

Hatua ya 5: Usanidi wa OpenVPN na Usanidi wa Mtoaji wa Huduma ya VPN

Sasa kwa kuwa Pi yetu inatangaza wifi, wakati wa kuanzisha openvpn! Tutaanza kwa kusanikisha openvpn kupitia usakinishaji wa apt-get

Sudo apt-get kufunga openvpn -y

Baada ya openvpn kumaliza kusanikisha, lazima tuende mahali ambapo tutahifadhi hati zetu za uthibitishaji na faili ya usanidi wa openvpn.

cd / nk / openvpn

Jambo la kwanza tutafanya hapa (ndani / nk / openvpn) ni kuweka faili ya maandishi ambayo tutahifadhi jina la mtumiaji na nywila kwa huduma ya VPN tunayotumia.

Sudo nano auth.txt

Tunachohitaji ni kuhifadhi jina la mtumiaji na nywila katika faili hii, hakuna kitu kingine chochote.

jina la mtumiaji

nywila

Ninapaswa kuongeza kuwa wakati huu, unapaswa kuwa na wazo la nani unataka kutumia kama huduma ya VPN kwa unganisho lako. Kuna mjadala mpana kama huduma gani ni bora au salama, kwa hivyo nunua na angalia maoni juu yao pia! Kwa madhumuni ya mafunzo haya, ninatumia Ufikiaji wa Mtandao wa Kibinafsi (PIA). Ni za bei rahisi, na zinatambuliwa kote kwa kuaminika sana! Unaweza pia kusanidi VPN yako ili kumaliza katika eneo kubwa zaidi ulimwenguni! Canada? Urusi? Japani? Sio shida!

Ikiwa unatumia Ufikiaji wa Mtandao wa Kibinafsi, pia wana sehemu ya wavuti yao, ambapo unaweza kuweka pamoja aina ya faili ya usanidi wa openvpn ambayo unaweza kutumia katika usanidi huu! Kuna aina zingine za usanidi wa openvpn unaoweza kutumia na watoa huduma wengine, lakini niliamua kuchukua hii.

Kwa mtoa huduma yeyote unayemaliza kuokota, unahitaji faili ya unganisho ya openvpn (inapaswa kuishia katika.ovpn kwa aina ya faili) kutoka kwa mtoa huduma huyo ili kuungana. Kwa unyenyekevu, nilibadilisha jina langu kuwa "connectionprofile.ovpn" kabla ya kuipakia kwenye Raspberry Pi yangu. Mara tu unapopakua faili ya.ovpn kwenye Pi, au kuihamisha kwenye Pi, hakikisha faili iko katika / nk / openvpn kwenye Pi yako.

Baada ya kuhamisha faili ya vpn wazi kwenye folda sahihi, basi lazima tubadilishe aina ya faili kwani openvpn inatarajia faili ya usanidi ambayo inaishia kwa.conf badala ya.ovpn. Wakati nilifanya hivi, bado nilitaka kuweka faili asili ikiwa sawa, ikiwa jambo lolote la kufurahisha litatokea, kwa hivyo nilitumia tu amri ya cp (kwa kuwa uko / nk / openvpn, utahitaji kutumia ruhusa za Sudo kukimbia amri hii)

sudo cp /etc/openvpn/connectionprofile.ovpn /etc/openvpn/connectionprofile.conf

Pamoja na usanidi wa wasifu wa openvpn ulioundwa, tunahitaji kufanya mabadiliko ya haraka kusambaza hati zetu, kwa hivyo wakati wa kuvunja nano tena!

Sudo nano /etc/openvpn/connectionprofile.conf

Utataka kupata mstari auth-user-pass na kuibadilisha na auth-user-pass auth.txt

Hii inaambia openvpn kuchukua faili ya kitambulisho tulichotumia mapema kutumia wakati wa kuthibitisha wasifu tuliopeana.

Hifadhi na utoke nje ya faili ya usanidi wa wasifu!

Hiyo inapaswa kuwa kila kitu kwa usanidi wa VPN, lakini tutataka kujaribu kwamba usanidi wetu wote uliwekwa kwa usahihi kabla ya kuweka huduma ya VPN kuanza moja kwa moja. Tumia amri ifuatayo ili kujaribu unganisho la VPN

sudo openvpn --config "/etc/openvpn/connectionprofile.conf"

Unapaswa kuona rundo la kutembeza maandishi wakati Pi hufanya majaribio ya unganisho kwa Mtoaji wa Huduma ya VPN (kwa matumaini hakuna ujumbe wa makosa!) Lakini unataka kuiacha mpaka uone Utaratibu wa Uanzishaji Umekamilika kwenye dirisha. Ukiishia kuona hivyo, inamaanisha Pi yako imeunganishwa na Mtoa Huduma wako wa VPN! Unaweza kuendelea na kuua mchakato kwa kupiga ctrl + c kwenye dirisha la terminal.

Sasa kwa kuwa VPN inafanya kazi, lazima tuondoe iptables za sasa. Tunaweza kumaliza hiyo kwa amri tatu zifuatazo

vivutio vya soga -vipodozi vya -t nat -F vivutio vya -X

Kwa kuwa tulitupa iptables hata hivyo, lazima tuweke upya sheria ya asili tuliyoiunda mapema kwenye mafunzo haya kwa kutumia amri ifuatayo (amri hii inapaswa kuonekana inafahamika!)

iptables za sudo -t nat -A KUPITIA -o tun0 -j MASQUERADE

Sasa tunaweza kuokoa usanidi huu juu ya usanidi uliopita ambao tuliunganisha tena katika hatua ya awali. (amri hii inapaswa pia kuonekana inafahamika!)

sudo sh -c "iptables-save> /etc/iptables.ipv4.nat"

Sasa kwa kuwa tumeweka sheria za NAT, lazima tubadilishe usanidi chaguo-msingi wa openvpn kutumia wasifu tunaoweka. Tunafanya hivyo kwa kuhariri faili ya usanidi katika / nk / default / openvpn

Sudo nano / etc / default / openvpn

Pata laini ambayo inasema # autostart = "yote", ondoa mstari huu, na ubadilishe kwa jina la faili yako ya openvpn config (toa.conf kwa kweli!) Kwa hivyo kwa upande wangu, ninabadilisha mstari kuwa autostart = " maelezo mafupi ya muunganisho"

na kisha kuokoa na kutoka nje ya faili hii ya usanidi!

Hiyo inapaswa kuwa kila kitu kwa setu ya VPN! Anzisha tena Pi, na uhakikishe kuwa kila kitu kinafanya kazi kwa kuunganisha kwenye hotspot na kukagua anwani yako ya IP kupitia wavuti kama vile whatismyip.com.

Kwa usanidi huu, kuna uwezekano kwamba anwani ya IP ya router yako inaweza kuvuja kupitia uvujaji wa DNS. Tunaweza kurekebisha hii kwa kubadilisha DNS tunayorejelea kwenye faili ya dhcpcd.conf kuelekeza huduma ya nje ya DNS, kama Cloudflare!

Fungua faili ya dhcpcd.conf katika hariri yako pendwa:

Sudo nano /etc/dhcpcd.conf

Pata laini kwenye usanidi wa #static domain_name_servers = 192.168.0.1, ondoa laini, na ubadilishe kwa yafuatayo: Anzisha tena Pi mara nyingine, na sasa unaweza kuangalia mara mbili kuwa anwani ya IP ya router yako haijavuja kupitia ipleak.net.

Kitu kingine cha kujua ni anwani yako ya IP ya router inayoweza kuvuja kupitia WebRTC. WebRTC ni jukwaa ambalo linatumiwa na vivinjari vyote vya kisasa kurekebisha viwango vya mawasiliano ikiwa ni pamoja na ujumbe wa papo hapo, mkutano wa video, na utiririshaji wa sauti na video. Pato la jukwaa hili ni kwamba ikiwa ikiachwa bila kukaguliwa, inaweza kuvuja anwani ya IP ya router yako ikiwa umeunganishwa na VPN. Njia rahisi zaidi unaweza kuzuia hii kwa kutumia viongezeo vya kivinjari au programu-jalizi, kama vile webrtc-leak-kuzuia.

Ukiwa na usanidi wa kila kitu kwenye pi yako sasa, ikiwa unataka kuhakikisha trafiki yako yote ya mtandao imesimbwa kwa njia fiche, unaweza kuungana na hotspot hii, na trafiki yako yote itasimbwa kupitia VPN!

Natumahi umefurahiya Agizo langu, sasa nenda salama wifi yote !!

Ilipendekeza:

B-Salama, salama salama: Hatua 8 (na Picha)

B-Salama, Salama inayosafirika: *** Septemba 4, 2019: Nilipakia faili mpya ya 3D ya sanduku lenyewe. Ilionekana kuwa kufuli langu lilikuwa 10 mm juu sana kwa karibu vizuri *** Shida Fikiria hii: Unaamka asubuhi moja na hali ya hewa ni nzuri kabisa. Unataka kwenda pwani Kwa sababu huna

Jinsi ya Salama na Salama Simu yako na Kifaa: Hatua 4

Jinsi ya Kulinda na Kulinda Simu yako na Kifaa: kutoka kwa mtu ambaye amepoteza karibu kila kitu (ametia chumvi, kwa kweli). Kwa hivyo, wakati wa kukiri, kama sentensi yangu ya hapo awali ilisema, mimi ni mpungufu sana. Ikiwa kitu hakijaambatanishwa nami, kuna nafasi kubwa sana kwamba nitaiweka vibaya, sahau iko mahali pengine

Raspberry Pi Zero Wifi Point ya Kufikia na Antena ya PCB Maalum: Hatua 6 (na Picha)

Raspberry Pi Zero Wifi Access Point Na Antenna ya PCB Maalum: Tunafanya nini? Kichwa cha mafunzo haya kina maneno mengi ya kiufundi ndani yake. Wacha tuivunje. Je! Raspberry Pi Zero (Rπ0) ni nini? Raspberry Pi Zero ni kompyuta ndogo. Ni toleo dogo la kompyuta ya bodi moja ya Raspberry Pi,

Salama Bora: Kufanya Vituo vya Treni Salama: Hatua 7

Salama Bora: Kufanya Vituo vya Treni kuwa Salama: Vituo vingi vya gari moshi leo sio salama kwa sababu ya ukosefu wa usalama, vizuizi, na onyo la treni kuja. Tuliona haja ya hiyo kurekebishwa. Ili kutatua shida hii tuliunda salama salama zaidi. Tulitumia sensorer za kutetemeka, sensorer za mwendo, na

Jinsi ya Kufanya Kiwango cha Hifadhi Yako Kuwa Salama Isiyoweza Kubadilika Salama: P: 4 Hatua

Jinsi ya Kufanya Hifadhi yako ya Kiwango ndani ya Takwimu Isiyoweza Kubalika: P: Sawa, kwa hivyo kimsingi kile tutakachokuwa tukifanya ni kuifanya iwe flashdrive yako ya kawaida au kicheza mp3 (Kimsingi chochote kinachotumia kumbukumbu ya flash …) kinaweza kuwa salama kutoka mchungaji kuipata na kupitia kile unachohifadhi juu yake