Orodha ya maudhui:

- Mwandishi John Day [email protected].

- Public 2024-01-30 12:54.

- Mwisho uliobadilishwa 2025-01-23 15:11.

Hii ni mafunzo mafupi sana yanayohusika na hali moja ya usalama wa mtandao - nguvu ya huduma ya ssl kwenye seva yako ya wavuti. Asili ni kwamba huduma za ssl kwenye wavuti yako hutumiwa kuhakikisha kuwa hakuna mtu anayeweza kudanganya data ambayo inasambazwa kwenda na kutoka kwa wavuti yako. Kumekuwa na mashambulizi yaliyotangazwa vizuri kwa huduma za SSL zilizo hatarini kama vile mdudu wa Moyo katika OpenSSL na mdudu wa Poodle ambao walitumia udhaifu wa SSL 3.0. (Eneo hili ni shabaha inayohamia kwa hivyo unahitaji kujenga upimaji wa SSL katika mzunguko wako wa ISO 27001-do-check-act (PDCA).)

Wakati ssl imewekwa kwenye wavuti yako kwa kutumia cheti kutoka kwa mtoa huduma anayetambuliwa, utaona kuwa tovuti yako inaweza kupatikana kutoka https://yourdomain.com. Hii inamaanisha kuwa data hupitishwa nyuma na mbele katika muundo uliosimbwa. Kwa upande mwingine, https://yourdomain.com au usimbuaji dhaifu hufunua data iliyoambukizwa kwa maandishi wazi ambayo inamaanisha kwamba hata mlaghai mtoto anaweza kupata data ya nywila yako nk kwa kutumia zana zinazopatikana kwa urahisi kama vile Wireshark.

Kwa mafunzo haya yote, nadhani utatumia Apache kama seva yako ya wavuti kwenye Linux na kwamba unaweza kufikia seva yako ya wavuti kupitia emulator ya terminal kama vile putty. Kwa unyenyekevu, nitachukua pia kwamba ISP yako imetoa cheti chako cha SSL na una uwezo wa kusanidi tena mambo kadhaa yake.

Hatua ya 1: Kupima Nguvu ya Huduma yako ya SSL

Nenda tu kwa https://www.ssllabs.com/ssltest/ na uweke jina lako la kikoa kando ya sanduku la Jina la Mwenyeji na uchague kisanduku cha kuangalia cha "Usionyeshe matokeo kwenye bodi" na bonyeza kitufe cha kuwasilisha. (Tafadhali kumbuka kuwa haupaswi kujaribu vikoa vyovyote bila ruhusa ya mapema na kamwe haupaswi kuonyesha matokeo kwenye bodi.)

Baada ya majaribio kufanywa, utapewa alama huko F hadi A +. Utapewa matokeo ya mtihani wa kina ambayo kwa matumaini yanafanya iwe wazi kwako kwanini umepewa alama uliyopewa.

Sababu za kawaida za kutofaulu ni kwa sababu unatumia vipengee vya wakati kama vile vifungu au itifaki. Nitazingatia chipher hivi karibuni lakini kwanza neno la haraka juu ya itifaki za kriptografia.

Itifaki za kriptografia hutoa usalama wa mawasiliano juu ya mtandao wa kompyuta. … Muunganisho ni wa faragha (au salama) kwa sababu usimbuaji wa ulinganifu hutumika kusimba data inayosambazwa. Itifaki kuu mbili ni TLS na SSL. Mwisho ni marufuku kutumiwa na kwa upande wake, TLS inabadilika na kwa hivyo ninapoandika hii, toleo la hivi karibuni ni 1.3, japo katika muundo wa rasimu. Kwa hali halisi, kama mnamo Jan 2018, unapaswa kuwa na TLS v 1.2 tu. kuwezeshwa. Kutakuwa na uwezekano wa kuhamia kwa TLV v 1.3. wakati wa 2018. Jaribio la Qualys litaorodhesha ni itifaki gani za maandishi uliyotumia na kwa sasa, ikiwa unatumia chini ya TLS v 1.2, utapokea alama duni.

Jambo la mwisho kusema juu ya itifaki za kriptografia, unaponunua kifurushi cha wavuti na cheti cha SSL kutoka kwa ISP ya kawaida kama vile GoDaddy, itakuwa TLS v 1.2. ambayo ni nzuri lakini zaidi chini ya mstari, unaweza kupata shida kuboresha TLS v 1.3. Binafsi, ninaweka vyeti vyangu vya SSL na kwa hivyo ninasimamia hatima yangu mwenyewe, kwa kusema.

Hatua ya 2: Kusanidi upya Apache ili Kufanya Mabadiliko ya SSL

Moja ya maeneo muhimu ambayo yanajaribiwa katika mtihani wa Qualys SSL na lengo la sehemu hii ni vyumba vya Cipher ambavyo huamua nguvu ya usimbuaji wa data yako iliyoambukizwa. Hapa kuna pato la mfano kutoka kwa mtihani wa Qualys SSL kwenye moja ya vikoa vyangu.

Cipher Suites # TLS 1.2 (vyumba katika server-unayopendelea ili) TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) ECDH secp256r1 (eq. 3072 bits RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (0xc02f) ECDH secp256r1 (eq. 3072 bits RSA) FS128TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (0xc028) ECDH secp256r1 (eq. 3072 bits RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (0xc027) ECDH secp256r1 (eq. 3072 bits RSA) FS128

Unaweza kutumia muda mwingi kusanidi usanidi wako wa Apache ili kuondoa laini nyekundu (inashindwa) kutoka kwa ripoti yako ya mtihani wa Qualys lakini ninapendekeza njia ifuatayo kupata mipangilio bora ya Cipher Suite.

1) Tembelea wavuti ya Apache na upe maoni yao kwa Cipher Suite ya kutumia. Wakati wa kuandika, nilifuata kiunga hiki -

2) Ongeza mpangilio uliopendekezwa kwenye faili yako ya usanidi wa Apache na uanze upya Apache. Huu ulikuwa mpangilio wao uliopendekezwa ambao nilitumia.

SSLCipherSuite ECDHE-ECDSA-AES256-GCM-SHA384: ECDHE-RSA-AES256-GCM-SHA384: ECDHE-ECDSA-CHACHA20-POLY1305: ECDHE-RSA-CHACHA20-POLY1305: ECDHE-ECD-ECDSA-ESA-ECDSA -AES128-GCM-SHA256: ECDHE-ECDSA-AES256-SHA384: ECDHE-RSA-AES256-SHA384: ECDHE-ECDSA-AES128-SHA256: ECDHE-RSA-AES128-SHA256

Vidokezo - Moja ya changamoto ni kupata faili unayohitaji kubadilisha maagizo yako ya SSLCipherSuite, Ili kufanya hivyo, ingia kwenye Putty na uingie kwenye saraka ya n.k (sudo cd / nk) Tafuta saraka ya apache kama apache2 au http. Ifuatayo, tafuta saraka ya apache kama ifuatavyo: grep -r "SSLCipherSuite" / etc / apache2 - Hii itakupa matokeo sawa na haya:

/etc/apache2/mods- zinapatikana/ssl.conf:#SSLCipherSuite HIGH: MEDIUM:! aNULL:! MD5:! RC4:! DES / etc / apache2 / mods-available / ssl.conf: #SSLCipherSuite JUU:! ! MD5:! RC4:! DES /etc/apache2/mods-available/ssl.conf:#SSLCipherSuite ECDH + AESGCM: DH + AESGCM: ECDH + AES256: DH + AES256: ECDH + AES128: DH + AES: ECDH + 3DES: DH + 3DES: RSA + AESGCM: RSA + AES: RSA + 3DES:! A Jumla:! MD5:! DSS

Jambo muhimu kukumbuka ni faili /etc/apache2/mods-vava/ssl.conf au chochote kilicho chako. Fungua faili kwa kutumia mhariri kama nano na nenda kwenye sehemu # Suite ya Cipher Suite:. Ifuatayo badilisha kiingilio kilichopo kwenye maagizo SSLCipherSuite na ile hapo juu kutoka kwa wavuti ya Apache. Kumbuka maoni nje maagizo ya zamani ya SSLCipherSuite na uanze tena Apache - kwa upande wangu, nilifanya hivi kwa kuandika Sudo /etc/init.d/apache2 kuanza upya

Kumbuka kuwa wakati mwingine unaweza kuhitaji kuondoa vifungu maalum ambavyo vinakupa alama ya chini ya mtihani wa Qualys SSL (sema kwa sababu mazingira magumu mapya yamegunduliwa) ingawa umetumia mipangilio ya Apache iliyopendekezwa. Mfano ni ikiwa laini ifuatayo itaonekana nyekundu (shindwa) kwenye ripoti yako ya Qualys TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) Hatua ya kwanza ni kupata nambari gani unahitaji kubadilisha katika agizo lako la Apache SSLCipherSuite. Ili kupata nambari hiyo, nenda kwa https://www.openssl.org/docs/man1.0.2/apps/ciphers… - hii inaonyesha nambari ifuatavyo: TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 ECDHE-RSA-AES256-GCM-SHA384

Chukua ECDHE-RSA-AES256-GCM-SHA384 na uiondoe kwenye kiingilio ulichoongeza kama agizo la Apache Apache SSLCipherSuite kisha uongeze hadi mwisho kwa kuitanguliza na:!

Tena, anzisha Apache na ujaribu tena

Hatua ya 3: Hitimisho

Nina kwamba umejifunza kitu juu ya upimaji wa SSL. Kuna mengi zaidi ya kujifunza juu ya hii lakini kwa matumaini, nimekuelekeza katika mwelekeo sahihi. Katika mafunzo yangu yafuatayo, nitashughulikia maeneo mengine ya Usalama wa Mtandao kwa hivyo kaa karibu.

Ilipendekeza:

ESP8266 na Visuino: Joto la DHT11 na Seva ya Wavuti ya Wavuti: Hatua 12

ESP8266 na Visuino: Joto la DHT11 na Seva ya Wavuti ya Unyevu: Moduli za ESP8266 ni vidhibiti nzuri vya kusimama peke yao vyenye kujengwa katika Wi-Fi, na tayari nimetengeneza Maagizo kadhaa juu yao. na sensorer Arduino Humidity, na nilitengeneza nambari

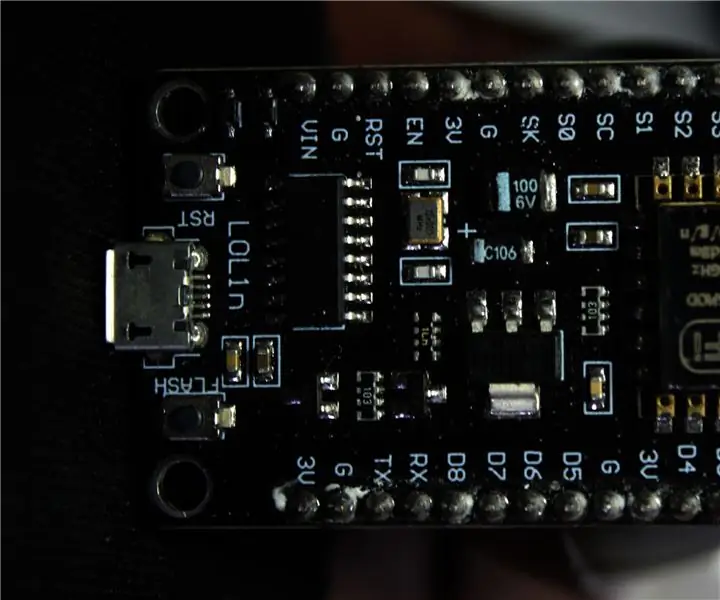

Unda Kituo cha Ufikiaji cha WiFi na Toa Seva ya Wavuti kwenye NodeMCU V3: Hatua 4

Unda Kituo cha Ufikiaji cha WiFi na Toa Seva ya Wavuti kwenye NodeMCU V3: katika nakala iliyotangulia nilijadili tayari juu ya jinsi ya kutumia NodeMCU ESP8266. Katika kifungu ninaelezea juu ya jinsi ya kuongeza NodeMCU ESP8266 kwa Arduini IDE. Kuna njia kadhaa za kuwasiliana kupitia mtandao ukitumia NodeMCU ESP8266. Inatengeneza NodeMCU kama

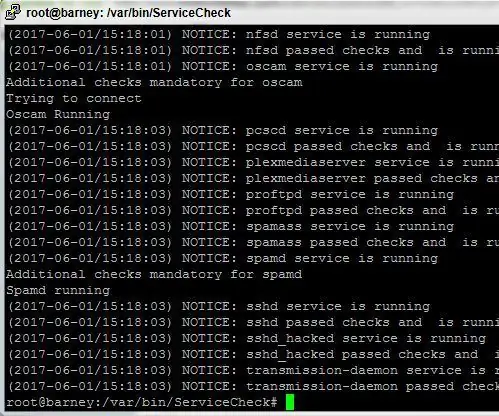

Hati ya Kufuatilia Huduma kwa Seva za Linux: Hatua 4

Hati ya Ufuatiliaji wa Huduma kwa Seva za Linux: Kuwa na mfumo thabiti, unaoendesha kila wakati, hata ikiwa unatumia Linux inaweza kuwa kazi ngumu.Kutokana na ugumu wa vifurushi vya programu za kisasa na usimbuaji mbaya, bila shaka michakato mingine inaweza kuanguka mara kwa mara. Hili linaweza kuwa jambo baya ikiwa wewe

Pata Video za Bure na Michezo ya Kiwango cha Wavuti kwenye Wavuti yoyote: Hatua 24

Pata Video za Bure na Michezo ya Kiwango cha Wavuti kwenye Wavuti yoyote. katika hii inayoweza kufundishwa nitakuonyesha jinsi ya kupata video na michezo ya kufurahisha kutoka kwa tovuti yoyote kwenye mtafiti wa mtandao

Kusakinisha Jeshi Pya Mpya katika Seva ya Wavuti ya Apache: Hatua 3

Kusanidi Jeshi Pya Mpya katika Seva ya Wavuti ya Apache: Kusudi la mafunzo haya ni kutembea kupitia mchakato wa kusanidi na kuanzisha seva mpya ya seva ya Apache. Mwenyeji halisi ni " wasifu " ambayo hugundua ni mwenyeji gani wa DNS (kwa mfano, www.MyOtherhostname.com) anayeitwa kwa